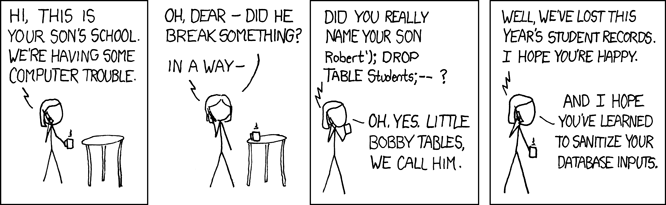

I veckan har Uniprint haft problem med Polyshop-sidan. Anledningen till problemen är att dom blivit utsatta för SQL-attacker från någon illvillig hackare (av kinesisk härkomst av resultatet att döma). SQL-attacker går ut på att hackaren försöker lägga in elak sql-kod i textfält. Istället för att ange sitt namn i fältet ”namn” anger de någon kod som som ställer till besvär. Den humoristiska serien nedan får illustrera bättre vad metoden går ut på:

Förklaring: kommandot ”’);” (precis efter ”Robert”) avslutar kommandot som matar in studentnamn. Sedan påbörjas nästa SQL-kommando som i det här fallet var ”drop table students;”. Det kommandot tar bort tabellen med all studentdinformation.

Att bli utsatt för hackerattacker är dock inte lika kul som serien. SQL-attacker undviker man genom att rengöra inmatningen. Dvs genom att lägga in kontroller så att en användare inte kan fylla i vad som helst i fälten. På engelska ”sanitize the database input” som mamman pratar om i serien. Det håller Uniprint på med för fullt just nu. Har pratat med dem och förhoppningsvis ska dom vara av med problemen snart. Tyvärr är SQL-attacker bara ett av väldigt många olika hot mot internetföretag.

Länkar: IDG skriver om SQL-attacker. Serien XKCD som jag lånade bilden ifrån och slutligen t-shirtföretaget Polyshop.

Jag vill bara förtydliga att alla våra kunders lösenord är krypterade och i samband med dessa SQL-attacker så är det ingen risk att lösenorden kommer ut som vid t ex bilddagboken eller lunarstorms senaste intrång. Det enda som händer är att databasen fylls med skräptext och sidan blir obrukbar för en stund (tills vi återställer den).

Mvh / Peter Samuelsson, unprint.se

Bra att du förtydligade det. Jag som var insatt (och alltid varit lugn med att Polyshop har ett riktigt och inte ett hubba-bubba-system när det gäller lösenorden) tänkte inte på att skriva om det. Med andra ord: Tack! 🙂

Här händer det grejjer. Trisst att folk vill sabotera.

Hej Tore!

Jag följer din blog med stort nöje. Kul att du spinner vidare på hotellbokningssystemet som vi pratade om. Detta är min första kommentar på sidan (och härmed början på mer frekventa skriverier). Jag kände att jag var tvungen då jag tycker SQL injektioner är väldigt intressant (men oerhört trist när det händer!). Jag har själv bedrivit sidor med SQL databaser till allmänheten, men som tur var aldrig råkat ut för detta.

Till Peter på uniprint (som jag hoppas läser detta, annars får du Tore hänvisa dem hit):

Jag är inte det minsta förvånad över ditt inlägg som verkar vara ett försök till någon typ av pressmeddelande, helt klart en naturlig respons. Jag är dock beredd att hävda motsatsen. Med risk att jag ökar på läckage-hysterierna som härjat det senaste halvåret lite extra så ska jag presentera sanningen. Om en hemsida inte är skyddad mot SQL-injektioner så är man inte säker. Så fort någon utfört en injektion så är skadan skedd, i princip oavsett hur avancerad kryptering av den känsliga informationen du har. Att påstå att era kunder är säkra och att ni har varit bättre förberedda än bilddagboken, spray, lunarstorm etc är falsk trygghet. Förövaren har redan den information han behöver. Nu är bara frågan hur pass bra krypteringen är=> i de festa fall hur lång tid det tar att dekryptera. Det är sanningen, det finns bara sämre och bättre krypteringar – inga som garanterar säkerhet. För den kryptering jag antar att ni använder är långt ifrån oknäckbar. Det enda sättet att till 100% garantera säkerheten är att förhindra injektionen redan från början, men i ert fall har förövarna ju nu den enda informationen som behövs. Skadan är skedd, informera era kunder, be dem byta lösenord och sätt igång arbetet med att vinna tillbaka förtroendet. För mig får ni gärna tala om att info i databasen var krypterad och att ni uppmanar dem att “för säkerhetens skull byta”, men sätt inte erat namn på att de kan gå säkra för att ni exempelvis hade md5-hashade lösenord – för då ljuger ni. Lite fräckt är jag beredd att sticka ut hakan och påstå att ni inte använt någon mer avancerad a.k.a “bättre” kryptering (som såhär i efterhand skulle ha kännts lägligt). För i de flesta fall är det så att den som har koll på avancerad kryptering redan har goda kunskaper om potentiella hot och har därmed för länge sedan skyddat sig mot injektioner. Snälla, följ mitt råd. Läs denna guide som underbygger min historia, den talar även om hur ni uppnår säkrare kryptering: http://www.grafisktforum.org/showthread.php?t=22562 . Se till att fixa skydd mot injektioner (jag kan ge förslag på bra guider om så önskas, men jag antar att ni redan har läst ett par vid det här laget). Jag beklagar missödet och önskar er lycka till i det fortsatta arbetet.

Det var dagens lektion i databassäkerhet och detta är min bestämda uppfattning, som ni tyvärr oavsett fortsatta pressmeddelanden inte kan ta ifrån mig. Maila om ni har frågor. Mvh Daniel

Hej Daniel!

Jag håller med dig fullständigt när det gäller dekryptering och att man ska följa råden som du länkade till på Grafiskt Forum (vi kommer att göra det snarast). Däremot så har ingen information läckt ut i vårt fall, inte vad vi kan se i våra loggfiler iaf. Attackerna på polyshop.se har varit skräptext som har skrivits in via formulär på sidans skrivbara textfält och som resulterat i att databasen har blivit helt ”off”. Inte ens vi själva har kunnat utröna vilket namn som hör till vilken adress som hör till vilken mailadress som hör till vilken order osv osv. Allt har blivit slumpmässigt förskjutet och skulle någon mot all förmodan fått ut data från oss så är den helt obrukbar. Utan att avslöja för mycket så kan jag säga att våra olika tjänster ligger på separata servrar som bara kan kommunicera internt, dvs endast webservern visas publikt och databasinformation kan inte hämtas från en extern part. Just nu jobbar en kille från oss plus en extern konsult med att täppa till invägarna som gör det möjligt att fylla upp vissa databasfält med skräptext. Tyvärr så tar det tid och vi kommer nog bli attackerade ett par gånger till innan allt är klart.

Maila gärna mig om ni vill ha mer information peter-at-uniprint-punkt-se

Mvh Peter Samuelsson, uniprint.se

ps. pressmedelanden skickar vi direkt till media, inte genom bloggar 😉 ds.